中国指控美国国家安全局对国家授时中心实施网络攻击

中国国家互联网应急中心(CNCERT)周日(10月19日)发布报告,披露美国国家安全局(NSA)自2022年起对国家授时中心实施网络攻击,窃取数据并试图渗透关键科技基础设施。

根据报告,NSA自2022年3月起利用某国外品牌手机短信服务漏洞,监控国家授时中心10余名工作人员,窃取通讯录、短信、相册和位置信息等数据。2023年4月,NSA通过窃取的登录凭证,多次在凌晨远程入侵授时中心办公计算机,探测内部网络环境。2023年8月至2024年6月,NSA部署新型网络作战平台,针对授时中心业务系统进行渗透,试图攻击高精度地基授时导航系统等基础设施。

2022年3月至2023年8月,NSA通过“三角测量”行动获取授时中心网络管理员的手机登录凭证,进而控制办公计算机,累计远程登录80余次,探测网络环境。

2023年8月至2024年3月,NSA向目标计算机植入“Back_eleven”网攻武器,窃取数据并清除操作痕迹。此阶段需手动关闭杀毒软件以执行攻击。

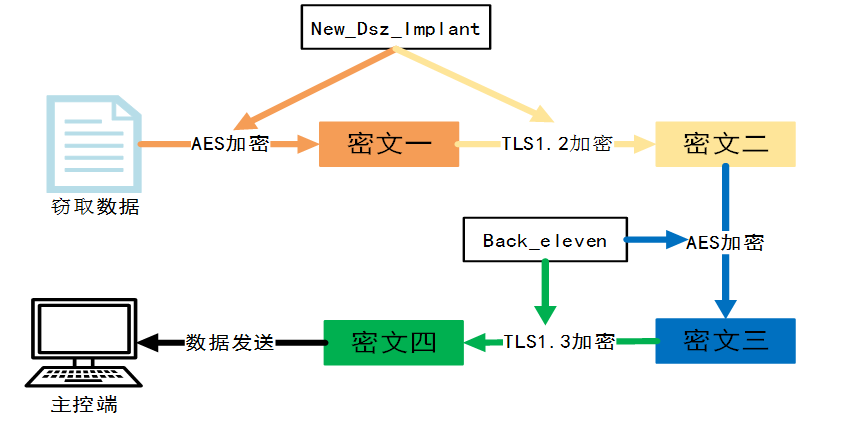

2024年3月至4月,NSA定制升级网攻武器,植入“eHome_0cx”“Back_eleven”“New_Dsz_Implant”三款武器及20余个功能模块,构建4层加密隧道,实现隐蔽控制和长期驻留。

2024年5月至6月,以网管计算机为跳板,NSA攻击认证服务器和防火墙,窃取数据并扩大渗透范围。

报告称,NSA使用的42款网攻武器分别通过劫持系统服务实现自启动,抹除运行痕迹以规避检测;搭建加密通信隧道,支持远程控制和数据传输;与NSA“DanderSpritz”武器高度同源,通过模块化框架加载25个功能模块执行窃密任务。

报告指出,NSA的网攻武器采用多层加密(TLS外层+RSA+AES内层),并通过伪装系统模块和模拟用户操作规避杀毒软件检测。其驻留方式与NSA“方程式组织”技术一致,显示高度专业性,但技术迭代未见显著创新。

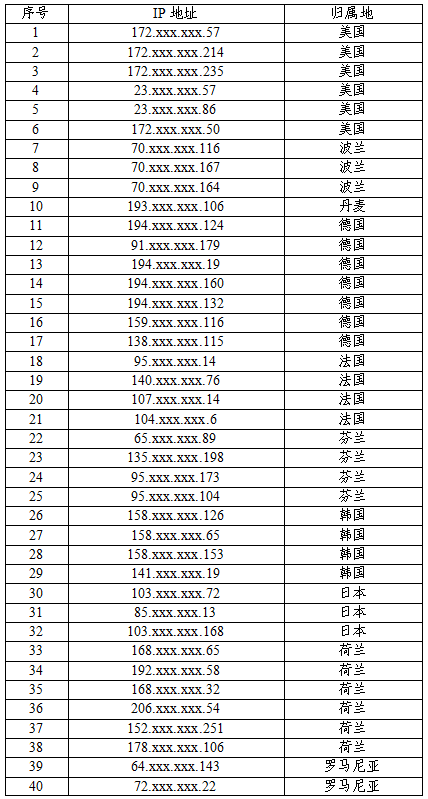

报告还公布了NSA用于命令控制的部分服务器IP,涉及2023年8月至2024年5月的攻击活动。

近年来,中美在网络安全领域的对立日益加剧。中国多次指控美国利用技术优势对华实施网络攻击。

2023年,中国官方披露NSA通过“震网”病毒变种攻击中国基础设施,并指控美国利用“棱镜计划”监控中国企业和个人。美国则反驳称,中国支持的黑客组织,如“伏特台风”,针对美国关键基础设施发动攻击,例如2024年针对美国电网和通信系统的入侵事件。

此外,美国指责中国通过TikTok等平台收集用户数据,威胁国家安全。中国对此回应称,美方指控缺乏证据,系以国家安全为名打压中国企业。